互联网结构:互联网安全

防火墙是负责监控所有进出网络流量的网络安全应用程序或设备。防火墙可以是物理硬件或软件应用程序。在防火墙概念出现之前,存在 ACL(访问控制逻辑),它根据特定 IP 地址授予网络流量访问权限。为了改进对网络流量的控制,不仅通过匹配 IP 地址,防火墙得到了开发。防火墙允许对数据包进行更细粒度的控制(数据包过滤),它不仅根据源和目标 IP 过滤,还根据协议、端口等过滤。

防火墙随着时间的推移而改进,用户能够控制网络流量。第二代防火墙能够确定数据包的连接状态,这使其更加高效,因为它跟踪跨越防火墙的网络连接状态。因此,这些过滤决策不仅基于预定义规则,还基于状态表中的数据包历史记录。

第三代防火墙能够阻止任何特定内容,还可以识别何时使用某些协议(HTTP、FTP)。应用层防火墙本质上是在代理服务器上运行的主机。

1. 基于主机的防火墙 - 它安装在每个节点中,它作为应用程序或操作系统的一部分出现。

2. 基于网络的防火墙 - 它在网络级别上运行,它过滤整个网络的进出流量。

数据包过滤防火墙检查跨越防火墙的每个数据包,并根据您设置的一组规则测试数据包。如果数据包通过测试,则允许其通过。如果数据包未通过,则被拒绝。

数据包过滤器是最便宜的防火墙类型。因此,数据包过滤防火墙非常常见。但是,数据包过滤有一些漏洞,经验丰富的黑客可以利用这些漏洞。因此,仅靠数据包过滤无法构成完全有效的防火墙。

数据包过滤器通过检查包含在每个传输控制协议/互联网协议 (TCP/IP) 数据包中的源和目标 IP 地址以及端口地址来工作。TCP/IP 端口是分配给特定服务的数字,这些服务有助于识别每个数据包 предназначен для. 例如,HTTP 协议的端口号为 80。因此,任何发往 HTTP 服务器的传入数据包都将指定端口 80 作为目标端口。 [1]

防火墙代理服务器本质上将一个双方会话转换为一个四方会话,中间进程模拟两个真实主机。由于它们在应用层运行,因此代理服务器也被称为应用层防火墙。必须为防火墙将支持的每种类型的 Internet 应用程序运行一个代理服务——用于电子邮件的简单邮件传输协议 (SMTP) 代理、用于 Web 服务的 HTTP 代理等等。代理服务器几乎总是从内部网络到外部网络的单向安排。换句话说,如果内部用户想要访问 Internet 上的网站,构成该请求的数据包会在转发到网站之前通过 HTTP 服务器进行处理。反过来,从网站返回的数据包会在转发回内部用户主机之前通过 HTTP 服务器进行处理。

由于防火墙代理服务器将应用程序的所有活动集中到一个服务器中,因此它们为执行各种有用的功能提供了理想的机会。将应用程序直接运行在防火墙上提供了检查数据包的机会,而不仅仅是源/目标地址和端口号。这就是为什么几乎所有现代防火墙都包含某种形式的代理服务器架构。例如,可以检查发往严格设置为分发信息(例如 FTP 服务器)的服务器的入站数据包,以查看它们是否包含任何写入命令(例如 PUT 命令)。通过这种方式,代理服务器可以只允许包含读取命令的连接。

数据加密是将数据进行混淆的过程,使其难以理解和解混淆。加密(安全)数据称为密文,而未加密数据称为明文。

对称加密也称为私钥加密,它使用相同的密钥来加密和解密数据。因此,密钥必须与数据一起传输。这会导致明显的安全问题,因为如果数据被截获,它可以很容易地被破译。

非对称加密,也称为公钥加密,使用两个密钥(公钥和私钥)。公钥是公开的,以便希望向您发送数据的其他人可以加密它。但是,公钥不能解密数据。因此,私钥用于解密数据。此密钥仅您自己知道,以确保其尽可能安全。

密钥交换是指将加密文本的密钥发送给接收者。最著名的类型是通过对称加密进行的密钥交换,其中密钥交换与加密数据的交换同时进行。

加密用于使用加密算法和加密密钥将明文转换为密文,以隐藏敏感信息,使其无法被没有加密和解密密钥的人理解。私钥/公钥加密是指双方都有一对密钥,一个私钥和一个公钥。公钥是公开的,任何人都可以自由使用,加密算法也是如此,但私钥是保密的。

- 使用 A 的公钥加密的消息只能使用 A 的私钥解密。

- 使用 A 的私钥加密的消息只能使用 A 的公钥解密。

- 使用 B 的公钥加密的消息只能使用 B 的私钥解密。

- 使用 B 的私钥加密的消息只能使用 B 的公钥解密。

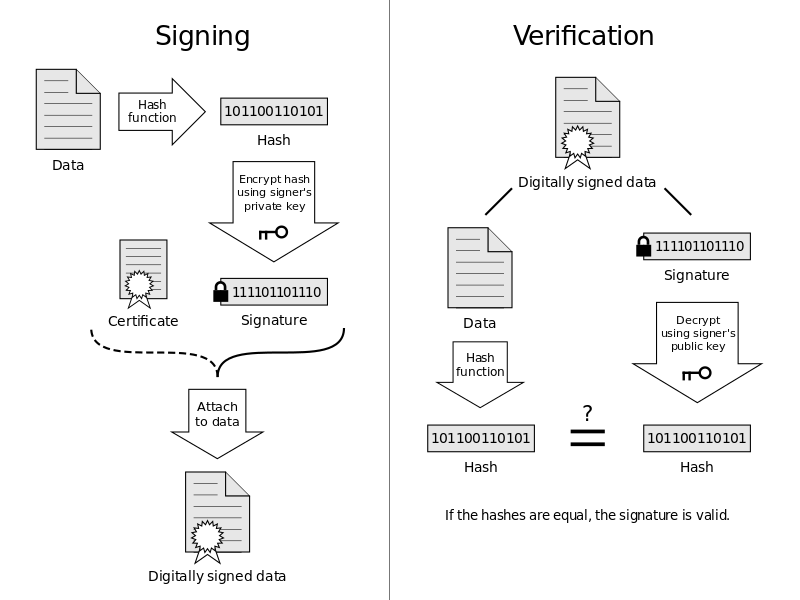

数字签名是发送者向接收者证明消息确实来自他们的一种方式。数字签名通过以下过程获得

| A 在发送消息到 B 之前所需的过程 | 确保消息来自 A 所需的过程 |

|---|---|

| 对消息进行哈希运算以获得消息摘要。 | B 使用 B 的私钥解密消息。 |

| 用 A 的私钥加密消息摘要,这将成为签名。 | B 使用 A 的公钥解密签名以获取原始消息摘要。 |

| 将签名附加到消息。 | 再次对解密后的消息进行哈希运算,重新生成消息摘要。 |

| 使用 B 的公钥加密消息。 | 如果解密后的消息摘要与重新生成的摘要相同,则消息未被篡改。 |

| 将加密后的消息发送到 B。 |

数字证书是证明发送者公钥真实性的方法。数字证书仅由证书颁发机构 (CA)颁发。证书通过 CA 的私钥加密到消息中,并且只能使用 CA 的公钥解密。

需要注意一些威胁

病毒是一种小型计算机程序,附加到另一个程序或文件,旨在对计算机造成损害。计算机在执行该程序时执行的第一个步骤是将自身复制到磁盘上并隐藏起来。复制到磁盘后,病毒可以驻留在内存中并重新配置系统,使其造成问题,例如显示不需要的消息、销毁或损坏文件,甚至擦除整个硬盘。病毒倾向于自我复制,并试图传播到其他计算机。反病毒程序用于检测和删除这些病毒。如今,网络浏览器内置了病毒扫描程序,用于扫描可供下载的文件。

蠕虫是一种恶意程序,旨在自我复制,试图在计算机网络(如互联网)中传播。蠕虫与病毒最显着的区别在于蠕虫本身就是一个完整的程序。蠕虫会扰乱网络流量并损坏数据。

垃圾邮件是指泛滥的无关且不需要的消息(愚蠢、毫无意义、烦人的消息),这些消息可以通过电子邮件、短信或即时消息发送。电子邮件垃圾邮件通常被视为垃圾邮件,每天都会发送数百万封垃圾邮件。短信垃圾邮件也用于公司自我宣传。垃圾邮件被认为是破坏性的,浪费网络带宽。

网络钓鱼是指欺骗用户提供有关自身敏感信息的行為。这可能通过使用网络钓鱼电子邮件甚至网络钓鱼网站来实现,这些网站看起来像是用户试图访问的网站,但实际上并非如此,它们旨在从用户那里获取信息。术语“网络钓鱼”源于钓鱼,不同的是它捕获的是信息,而不是鱼。

域名劫持是一种将流量从一个网站重定向到另一个网站的技术,网络钓鱼和域名劫持结合使用。域名劫持是指将用户重定向到不同位置,以便网络钓鱼技术可以模仿并捕获有关用户的信息。

身份验证、授权、审计。

验证计算机系统的用户。身份验证形式包括密码、生物特征数据、安全令牌和数字签名。

指定不同用户对网络上资源的访问权限。

记录用户在网络上的活动。