计算机革命/安全/攻击

随着社会在这个信息时代越来越依赖计算机技术,人类似乎更容易受到网络威胁。在对抗这些网络威胁方面投入了大量时间、精力和资源,因此,首先了解哪些类型的威胁已经存在、正在存在或可能存在是明智的。

了解威胁和对计算机系统潜在的攻击应该是尝试防御可能发生在你(用户)身上的损害和危险的第一步(也许也是唯一的一步)。但是,我们也必须意识到,某些威胁超出了普通用户甚至专家的预防能力。

攻击可能在毫无预兆的情况下发生,而且你并不知道,但了解这些攻击是如何发生的,你也许能够降低成为网络世界统计数据的可能性。不要成为一个不知情的目标——做好准备,了解危险——然后着手实施安全系统,这些系统也许能够防御这些威胁。

以下各节将考察四种网络威胁,即DOS或拒绝服务攻击、蠕虫、病毒和木马程序。

拒绝服务攻击 (DOS) 发生在互联网上。这是一种攻击,攻击者无法访问或被拒绝访问预期提供服务的网站。服务变得不可用,并暂时失去网络连接。例如:电子邮件,甚至被拒绝访问 Blackboard。DOS 攻击很危险,因为它们有能力清除计算机系统中的文件和程序。它会发生在每天被数百万用户使用的网站上,从而导致服务中断,给用户带来不便。DOS 攻击可能是故意的,也可能是意外的。不同类型的 DOS 攻击包括:病毒、teardrop 攻击,以及最常见的缓冲区溢出攻击。缓冲区溢出攻击是通过向特定网络地址发送比生成其数据缓冲区的程序员预期的更多流量来完成的。有不同的方法可以做到这一点,结果可能是信息被盗或安全性丢失。这往往会让负责网络的人员花费时间和/或金钱来使系统恢复正常。

有很多不同的预防措施可以采取,以保护计算机免受硬件丢失或系统故障。其中之一是门和计算机设备锁:这有助于保护计算机免遭任何硬件盗窃。这些可以通过在任何商业环境中安装适当的门锁系统或报警系统来避免。生物识别或人脸识别访问可能是访问计算机以防止未经授权访问的安全方式之一。另一种方法是使用电缆锁将计算机锁在桌子或任何其他物体上,这样可以避免在任何学校环境和任何商业环境中发生盗窃。保护此类活动的另一种方法是使用安全插槽,在便携式计算机上安装软件应用程序,这样未经授权访问计算机就会发出响亮的警报,甚至使用安全协议来防止任何盗窃或未经授权的访问。另一种可以保护计算机免受硬件和数据丢失的好方法很简单,而且你甚至不必为此付费。它被称为简单地在计算机上设置密码。您可以轻松地设置它,方法是单击计算机的“开始”按钮,然后进入计算机的系统设置。在进入该屏幕后,将有一个安全设置选项,您可以单击它。然后它会提供在计算机上设置密码的选项,这样除非知道密码,否则没有人可以进入。不过,确保密码不容易被猜到,而且只有你一个人知道。这可能是保护计算机最安全、最简单的方法之一。即使有人试图进入,你也可以告诉计算机在多次尝试失败后关闭。

有许多已知和未知的病毒,随着技术的进步,黑客正在创建更多病毒。诺顿是迄今为止最常见的防病毒保护软件之一。以下是目前可用的十大程序

Bitdefender 防病毒 Plus

卡巴斯基反病毒

熊猫防病毒专业版

F-Secure 防病毒

AVG 防病毒

Avast! 专业版防病毒

G Data 防病毒

BullGuard 防病毒

Avira AntiVir Premium

ESET NOD32 防病毒

蠕虫是一种由黑客创建的恶意软件,用于破坏计算机系统,这种软件可以重复不断地复制自身到计算机的内存或本地驱动器中。纵观历史,它曾经出现过一些著名的蠕虫,比如“代码红”试图攻击白宫网站和五角大楼网站。通常,这些蠕虫试图影响 Microsoft Windows NT 和 2000 系统。另外,其他蠕虫感染了运行 Microsoft 数据库的计算机,例如 SQL Server 2000。蠕虫是如何传播的?通常,可以通过包含感染了这些蠕虫的附件的垃圾邮件或垃圾邮件获得。一旦打开这些感染的电子邮件,您的计算机就会通过其操作系统(如 Windows)、与电子邮件相关的软件(如 Outlook)或数据库软件(如 SQL Server 2000)被感染。利用其强大的复制功能,它会复制自身并使用本地电子邮件系统或直接使用 SMTP 将自身副本发送到您地址簿中的联系人姓名。这些蠕虫已经造成了数亿美元的损失。最著名和最有害的蠕虫是“爱情虫”、 “代码红”和“冲击波”蠕虫。例如,“爱情虫”蠕虫在 2000 年 5 月以“我爱你”为主题,在互联网上泛滥成灾。该蠕虫由 Onel de Guzman 设计,造成了数十亿美元的损失,于 2006 年 11 月 30 日从http://www.pbs.org/newshour/science/computer_worms/famous.html中检索。

病毒可以存储在软盘、CD 或计算机硬盘驱动器上,它会导致 PC 意外损坏,在某些情况下甚至会破坏 PC。病毒会附加到计算机硬盘驱动器,然后损坏文件或将其删除。病毒还可以附加到计算机程序,每次程序运行时,病毒也会运行并复制自身。计算机病毒被称为病毒,因为就像生物病毒可以从一个人传播到另一个人一样,计算机病毒可以从一台计算机传播到另一台计算机。为了使病毒能够复制自身,它必须附加到一个程序。1999 年的“梅丽莎病毒”是造成许多公司甚至微软损失惨重的致命病毒之一。2000 年的“ILOVEYOU”病毒破坏了许多信息。(“计算机病毒的工作原理”,于 2006 年 11 月 21 日从http://www.howstuffworks.com/virus.htm中检索)

- 社会工程学是指通过利用人际互动而不是黑客等技术手段来获取建筑物、系统或数据的艺术。社会工程学是一个巨大的问题,因为它直接关系到人员培训,而许多公司只专注于建立健壮的技术安全系统。社会工程学的例子包括伪装成专业人士,以送披萨或灭虫为由进入企业,假扮公司 IT 人员打电话索取密码,或者通过伪造紧急电话来进入建筑物,从而不被注意。漏洞评估是一种预防措施,公司会通过社会工程学试图获取访问权限,以便调整策略和培训,以防止社会工程学测试中的任何成功。 [1]

社会工程学技巧

- ↑ 莫莉,黛博拉和帕克,查尔斯 S. "理解今天的计算机和明天的计算机 第 13 版"

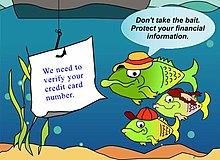

- 网络钓鱼是指人们试图通过欺骗你访问他们的网站来获取你的私人信息,例如银行对账单、信用卡号码或密码。他们使用的方法是欺骗你,通过创建虚假陈述,让你相信他们是其他人,需要你的信息。通常情况下,电子邮件是网络钓鱼者使用的主要方法。然而,另一种方法是让你相信你正在使用可信网站,而实际上你是在他们创建的假网站上。这个网站看起来与真实网站完全相同,但它的 URL 会略有不同,用户可能永远不会注意到其中的区别。小心!

- 定向网络钓鱼是一种电子邮件欺骗欺诈行为,其目标是特定的组织或个人。这种方案通常看起来来自你认识的组织或个人。定向网络钓鱼旨在未经授权访问你的机密数据。重要的是要学会对意外的机密信息请求保持怀疑,不要在回复电子邮件时发送个人信息。

僵尸是指由黑客控制的计算机;由某人控制的一组僵尸被称为僵尸网络。美国联邦调查局估计,在美国大约有 100 万台计算机正在被用作僵尸网络。犯罪分子利用它们进行计算机破坏、传播恶意软件以及发动拒绝服务 (DoS) 攻击。使用僵尸网络的罪犯被称为僵尸网络操控者。他们向客户出售非法服务,以发送垃圾邮件,为他们的客户发动攻击,以及从公司或个人窃取敏感数据并在黑市上出售。 [1]

- ↑ 理解计算机 第 13 版

中间人攻击 [1] 就如同其名称所暗示的那样简单。一个人介于你和另一方之间,这个人执行攻击,并跟踪你的按键、访问的网站以及在计算机上输入的信息。这种攻击在低安全级别的工作空间中很常见。执行攻击的人有时会假扮成你,以便在没有被你察觉的情况下欺骗另一方,因为攻击者将数据重新路由到了自己的计算机。这种类型的攻击可能会对个人和公司造成严重的损害,可能导致敏感信息和数据的丢失。通过这种类型的攻击,攻击者可以随意更改数据。 [2]

- ↑ 维基百科中的中间人攻击

- ↑ Hjelmvik,埃里克。NETRESEC。2011 年 3 月 27 日。印刷。2012 年 11 月 26 日。

域名劫持是一种利用伪造的域名获取你个人信息的攻击方式。执行域名劫持的人将一个网站的所有流量重定向到他们伪造的网站。黑客通过入侵公司的 DNS 服务器并更改特定 URL 的 IP 地址来做到这一点。最终结果是,所有对该 URL 的请求现在都被重定向到不同的 IP 地址。因此,即使你可能输入了正确的 URL,你仍然会被带到伪造的网站。这些网站看起来几乎一样,所以用户不会注意到任何区别,并继续进行他们的业务。一旦这个人输入了他的用户名和密码,他们会收到一个错误消息,然后被发送回真实的网站。不幸的是,执行域名劫持的人现在拥有你的用户信息,并且可以访问你的帐户。

参考资料:莫莉,黛博拉和查尔斯·帕克。理解今天的计算机和明天的计算机。波士顿:课程技术,2011 年。印刷。